那个在你屏幕上无情闪烁的光标,后面跟着一行冰冷的“Connection timed out”或“Connection refused”,我向你保证,这绝对是每一个Linux玩家都经历过的、最经典的“劝退”时刻。感觉就像你拿到了自己“数字王国”的钥匙,却发现城堡的吊桥升起来了,护城河里还游满了鳄鱼。

别急着格式化重装。这扇紧闭的大门背后,其实并没有什么复杂的魔法,只有几个常见的、逻辑清晰的“机关”。今天,我们就来写一本“机关破解手册”。我不会只告诉你“该点哪里”,我会带你理解每一个“机关”的原理,让你从一个被动的“求助者”,变成一个能洞察问题的“诊断专家”。

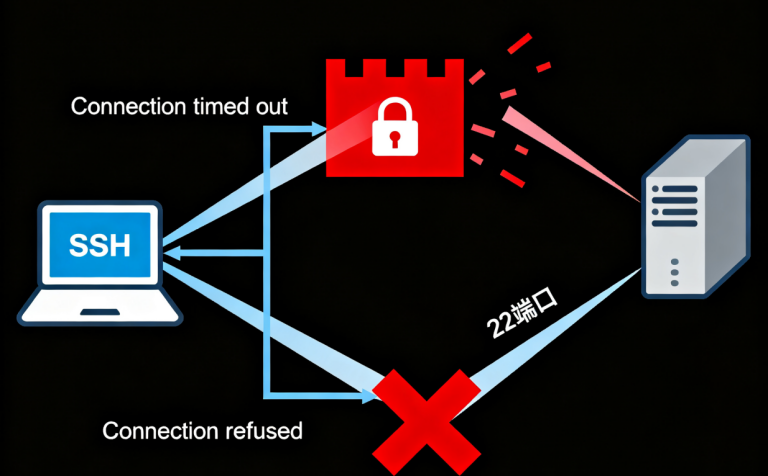

SSH“疑案”:超时与拒绝,谁才是锁上你服务器大门的真凶?

在开始排查之前,我们必须先学会当一个“法医”,精准地解读“案发现场”留下的两条核心线索。你的终端提示的,是“Connection timed out”,还是“Connection refused”?

这看似微小的差别,却像是指纹和脚印一样,指向了两个截然不同的“犯罪嫌疑人”。

线索一:“Connection timed out” (连接超时)

- 这是什么感觉? 这就像你给你远方的朋友写了一封信,满怀期待地投进了邮筒。然后……就没有然后了。你等了几天,几周,既没有收到回信,也没有收到退信。你的信,就像石沉大海,消失在了时空之中。你等到耐心耗尽,只能默认“信寄丢了”。

- 技术世界的真相: 当你尝试SSH连接时,你的电脑向服务器的22端口(SSH的专用“门铃”)发出了一个“你好,我想进来”的请求包。但这个请求包,在半路上,就被一个“黑洞”给吞噬了。它根本就没有到达服务器的门口!你的电脑一直在傻等服务器的回应,等了很久(通常是几十秒),发现毫无音讯,只能无奈地告诉你:“对不起,超时了。”

- 头号嫌疑人: 防火墙。无论是你本地的防火墙,还是服务器前端的云服务商“保安”(安全组),有一个“家伙”在你和服务器之间,扮演了那个“黑洞”的角色,它默默地把你发出的所有数据包,都给丢弃了。

线索二:“Connection refused” (连接被拒绝)

- 这是什么感觉? 这次,你的信成功地送到了朋友家的信箱里。但几秒钟后,邮差给你带回了你的原信,上面盖着一个大大的、红色的印章,写着:“拒收!” 你的朋友,明确地告诉你:“我收到了,但我不想让你进来。”

- 技术世界的真相: 你的“你好”请求包,成功地、毫无阻碍地到达了服务器。服务器的操作系统(内核)收到了这个请求,并去敲了敲22号房间(22端口)的门,想看看里面有没有人(SSH服务)来接待你。结果发现,22号房间里根本没人,或者房间门口挂着一个“谢客”的牌子。于是,操作系统内核非常干脆地,立刻给你回了一个“滚蛋”的包,你的电脑也就立刻告诉你:“连接被拒绝了。”

- 头号嫌疑人: 服务器本身。要么是负责接待你的SSH服务(sshd)根本就没上班,要么就是服务器内部的防火墙,在门口把你给拦下了。

好了,“法医”课程结束。现在,带着你看到的具体“线索”,让我们开始逐一排查“犯罪嫌疑人”。我们的排查顺序,将遵循“由远及近”的原则,从城墙到城门,再到你家大门。

嫌疑人一:铜墙铁壁的“护城河” —— 云服务商的安全组

这是最大、最常见的嫌疑人,大概80%的“连接超时”案,都是它干的。

- 它的角色: 阿里云的“安全组”、腾讯云的“安全组”、AWS的“Security Group”,无论名字怎么变,它的本质,都是云服务商架设在你服务器“外部”的一道虚拟防火墙。它就像是你服务器所在的那整个“高档小区”的门禁系统。如果小区门禁不让你进,你连楼都到不了,更别提敲自己家门了。

- 如何“审问”它?

- 登录你的云服务商控制台(阿里云、腾讯云等)。

- 找到你的云服务器(ECS/CVM)实例列表,点击你要连接的那台服务器,进入详情页。

- 在详情页里,找到“安全组”或类似的选项卡。

- 仔细检查“入方向规则”(Inbound Rules)。这里就是“允许进入小区的访客名单”。

- 你需要找到一条规则,它的“端口范围”必须包含

22,或者直接就是SSH(22)。同时,它的“授权对象”(源IP)必须是0.0.0.0/0(代表允许任何IP地址连接),或者你当前电脑的公网IP地址。

- 如何“拨乱反正”? 如果没找到这样一条规则,或者规则写错了,那恭喜你,你已经“破案”了! 点击“添加规则”或“编辑规则”,手动添加一条:

- 类型/协议:

SSH或自定义TCP - 端口范围:

22 - 授权对象: 为了方便,先设置为

0.0.0.0/0 - 策略:

允许

- 类型/协议:

嫌疑人二:“罢工”的管家 —— 服务器上的SSH服务 (sshd)

如果安全组那里已经“放行”,但你收到的提示是“Connection refused”,那么我们就需要把调查的目光,转向服务器内部了。头号内部嫌疑人,就是负责接待你的“管家”——SSH服务(sshd),他是不是根本就没上班?

- 它的角色:

sshd是运行在你服务器后台的一个程序,它就像一个永远在22号门口值班的管家。只有他在,你按门铃(发起连接),才有人给你开门。 - 如何“审问”它? 你可能会问:“我都进不去服务器,怎么知道里面的管家上没上班?” 问得好!这时候,我们就需要动用云服务商提供给我们的“上帝视角”——VNC远程连接或Web Shell。 在你的云服务器控制台,通常在实例详情页的右上角,会有一个“登录”或“远程连接”的按钮。点击它,选择“VNC登录”。这会弹出一个模拟的显示器和键盘,让你能绕过网络,直接操作服务器的桌面或命令行。 进入VNC后,输入以下命令,检查“管家”的状态:

sudo systemctl status sshd(在较新的系统上,比如Ubuntu 16+, CentOS 7+) 或者sudo service sshd status(在较老的系统上) - 如何“拨乱反正”?

- 如果你看到的状态是

inactive (dead)或stopped,那就说明管家真的“罢工”了。 - 启动他:

sudo systemctl start sshd - 让他以后都别偷懒(设置开机自启):

sudo systemctl enable sshd - 启动成功后,再用你自己的电脑尝试SSH连接。

- 如果你看到的状态是

嫌疑人三:紧锁的“自家大门” —— 服务器内部防火墙 (ufw/firewalld)

如果“小区门禁”(安全组)放行了,“管家”(sshd服务)也在岗,但依然是“Connection refused”,那么,就该怀疑是不是你“自家大门”从里面给锁上了。

- 它的角色: 除了云服务商的安全组,很多Linux系统内部,也自带了一套防火墙,比如Ubuntu/Debian上的

ufw,或者CentOS/RHEL上的firewalld。它就像你公寓的智能门锁,是第二道防线。 - 如何“审问”它? 同样,我们需要借助VNC登录这个“上帝视角”。

- 对于Ubuntu/Debian系统 (ufw):

sudo ufw status如果状态是active,并且规则列表里,没有看到22/tcp或OpenSSH是ALLOW状态,那就说明是它把你拦下了。 - 对于CentOS/RHEL系统 (firewalld):

sudo firewall-cmd --state(查看是否运行)sudo firewall-cmd --list-all(查看所有规则) 在services或ports列表里,你需要看到ssh或22/tcp。

- 对于Ubuntu/Debian系统 (ufw):

- 如何“拨乱反正”?

- 对于ufw:

sudo ufw allow ssh或sudo ufw allow 22/tcp - 对于firewalld:

sudo firewall-cmd --permanent --add-service=ssh然后sudo firewall-cmd --reload

- 对于ufw:

嫌疑人四:被动了手脚的“门牌号” —— SSH配置文件

这是一个比较少见,但一旦发生就极其隐蔽的“案情”。管家在,门锁也没问题,但你就是进不去。有没有可能,管家偷偷把“22号”门牌,换成了“2222号”?

- 它的角色: SSH服务的核心配置文件

/etc/ssh/sshd_config,决定了“管家”的所有行为习惯。 - 如何“审问”它? 在VNC里,用文本编辑器打开这个文件:

sudo nano /etc/ssh/sshd_config你需要检查几个关键“条款”:Port 22:看看这一行是不是被修改成了别的数字,比如Port 2222。很多管理员为了安全,会故意修改默认端口。如果是,那你连接时,也必须指定新的端口号。PasswordAuthentication no:如果这一项是no,那就意味着服务器禁止使用密码登录,只允许使用“密钥对”这种更安全的方式。如果你一直在尝试用密码,自然会被“拒绝”。PermitRootLogin no:如果这一项是no,那你用root这个“万能”用户名,是绝对无法登录的。

嫌疑人五:通往小区的“必经之路”塌方了 —— 本地网络

如果我们把服务器端的所有嫌疑都排除了,但你收到的依然是“Connection timed out”。那么,侦探,是时候把目光,从“案发现场”,转移到你自己身上了。

- 它的角色: 你自己电脑所在的网络环境——你的家庭宽带、公司内网、校园网。

- 如何“审问”它?

- “换条路试试”: 这是最简单的验证方法。断开你电脑的WiFi,打开你手机的“4G/5G个人热点”,让电脑连上手机网络。然后,再尝试SSH连接。如果用手机热点就成功了,那么“罪犯”100%就是你原来的网络。很多公司和学校,出于安全策略,会封禁对外的22端口。

- “打个电话问问通不通”(Telnet/NC): 在你本地电脑的命令行里,执行:

telnet 你的服务器IP 22如果屏幕一黑,出现Connected to...的字样,说明你和服务器22端口的网络是通的,问题不在本地。如果它一直没反应,最后提示“连接超时”,那就进一步印证了,是你本地网络“不放行”。

好了,侦探。从“超时”和“拒绝”这两条线索入手,沿着“云安全组 -> 系统防火墙 -> SSH服务 -> SSH配置 -> 本地网络”这条侦查链,我们几乎可以侦破99%的SSH连接失败案件。

这个过程,看似复杂,但它背后,是计算机网络最基础、最核心的逻辑。每解决一次这样的问题,你对服务器的理解,就不再只是一个使用者,而更像一个掌控者。现在,拿起你的“放大镜”,去审问你的第一个“嫌疑人”吧。