深夜,一家电商公司的CTO给我发来紧急求助:他们的支付系统突然瘫痪,原因是使用的一个开源日志组件被爆出严重漏洞,不得不连夜紧急修复。更糟糕的是,这个看似微不足道的组件牵连着整个核心交易链路,修复成本初步估计超过80万元。

这让我想起另一个真实案例:某金融公司因为一个依赖的JSON解析库存在内存泄漏,导致系统在促销活动期间崩溃,直接损失超过200万,而这仅仅是为了使用一个”免费”的开源组件。

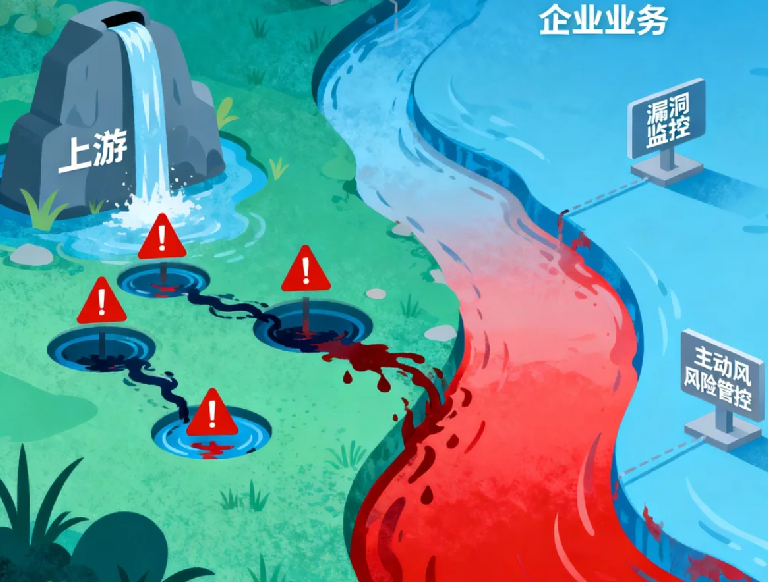

今天,让我们直面一个令人不安的事实:在追求开发效率的过程中,我们正在将企业的命运交给无数个看不见的”上游供应商”,而这份信任的代价可能远超你的想象。

第一章:开源组件的”免费幻觉”——当节约变成最昂贵的选择

反常规真相:开源软件从来都不是真正的免费,你只是在用另一种方式付费——通过风险和运维成本。

某互联网企业的真实成本分析:

- 直接节省:使用开源组件替代商业软件,节约许可费用150万/年

- 隐性成本:安全漏洞修复、版本升级、兼容性调试,年均投入300万

- 净成本:每年多支出150万

突发性数据:最新研究报告显示,企业为每个开源漏洞支付的应急成本平均为8.5万元,而大型企业的关键系统漏洞修复成本可能超过100万元。

深度分析:

- 技术债累积:过时的依赖版本就像定时炸弹

- 技能成本:团队需要掌握多个开源组件的特性和缺陷

- 应急成本:安全事件发生时的紧急响应和业务影响

第二章:依赖关系的”多米诺效应”——当一个小组件拖垮整个系统

我们常常低估了依赖网络的复杂性。一个微小的组件可能成为系统的单点故障。

核心概念:“依赖深度风险”——你的直接依赖可能相对安全,但间接依赖的深度和复杂度决定了系统的脆弱性。

典型案例:

某大型平台的分析发现:

- 直接依赖:45个开源组件

- 间接依赖:超过1200个传递依赖

- 深度:最长的依赖链达到8层

- 风险:95%的漏洞来自间接依赖

新颖洞察:在软件供应链中,你最需要担心的不是你知道的依赖,而是那些你不知道的依赖。

第三章:漏洞修复的”时间竞赛”——当响应速度决定损失大小

从漏洞披露到修复的时间窗口,正在成为企业安全的关键指标。

真实场景:

- Log4j2漏洞:全球应急,平均修复时间72小时

- Spring漏洞:影响范围广泛,修复成本巨大

- 核心问题:你的团队准备好应对下一个重大漏洞了吗?

反直觉视角:最危险的往往不是高危漏洞,而是那些被评级为中低危但广泛存在的漏洞。

第四章:许可风险的”隐形陷阱”——当法律问题变成技术债务

开源组件的许可协议合规性问题,可能在未来某个时刻突然爆发。

深度分析:

- 传染性许可:某些开源协议要求衍生作品也必须开源

- 合规成本:法律审查和许可证兼容性分析

- 重构成本:发现许可冲突后的组件替换

突发性数据:超过30%的企业在代码审计中发现严重的开源许可合规问题,潜在的法律风险和经济损失难以估量。

第五章:供应链攻击的”新常态”——当信任链变成攻击链

现代攻击者已经将目标从直接攻击转向更有效的供应链攻击。

攻击模式演变:

- 污染开源仓库的软件包

- 入侵维护者账户发布恶意更新

- 在构建工具链中植入后门

真实案例:

某知名开源库被植入恶意代码后:

- 影响范围:超过10万个项目

- 检测成本:平均每个企业投入50人/天

- 业务影响:部分企业系统停摆超过24小时

第六章:治理框架的实践路径——从被动响应到主动防御

建立有效的软件供应链安全管理体系,需要系统化的方法。

供应链治理金字塔:

基础层:资产清点

- 建立完整的软件物料清单(SBOM)

- 自动化依赖关系图谱

- 实时组件漏洞监控

中间层:风险评估

- 漏洞严重性分级和影响分析

- 依赖组件健康度评估

- 供应商信誉和维护活跃度评估

顶层:流程管控

- 组件引入的严格评审流程

- 定期依赖组件更新机制

- 应急响应和漏洞修复流程

成功案例:

某金融科技公司通过建立供应链治理体系:

- 漏洞发现时间从平均45天缩短到2天

- 漏洞修复时间从30天缩短到7天

- 安全事件数量减少70%

结语:从被动消费者到主动管理者

那位遭遇组件漏洞的CTO后来告诉我:”我们现在把软件供应链安全提升到了战略高度。每个引入的第三方组件都要经过严格审查,建立完整的资产清单,并定期进行安全评估。”

“虽然前期投入了一些成本,但相比可能的生产事故损失,这笔投资物超所值。更重要的是,我们终于能够安心睡觉了。”

这就是软件供应链安全的真谛:从被动的组件消费者,转变为主动的供应链管理者。

三个立即可以开始的行动:

- 建立软件物料清单:清点所有第三方依赖,了解你的”软件成分”

- 实施漏洞监控:建立自动化的漏洞告警和影响分析机制

- 制定应急流程:为供应链安全事件准备好应急预案

记住,在软件世界,信任是必需的,但验证是更必需的。

当我们能够在享受开源软件带来便利的同时,有效管理其中的风险,我们就真正掌握了现代软件开发的平衡艺术。

从今天开始,请重新审视你的软件供应链:不仅要问”这个组件能做什么”,更要问”这个组件来自哪里,谁在维护,有什么风险”。

毕竟,在数字化时代,最危险的安全威胁往往不是来自你写的代码,而是来自你依赖的代码。 在这个互联互通的世界里,真正的安全不在于筑起多高的围墙,而在于对供应链每个环节的精准掌控。