在现代Web架构中,Web应用程序与后端服务器之间的安全联动愈发重要。攻击者往往利用开发者疏忽或服务器配置漏洞进行攻击,其中SQL注入和XSS(跨站脚本)是最常见的两种攻击手段。本文不仅揭示这些攻击的底层原理,还从服务器层提供针对性防御机制,适合站长、安全工程师和DevOps团队深入理解与实操。

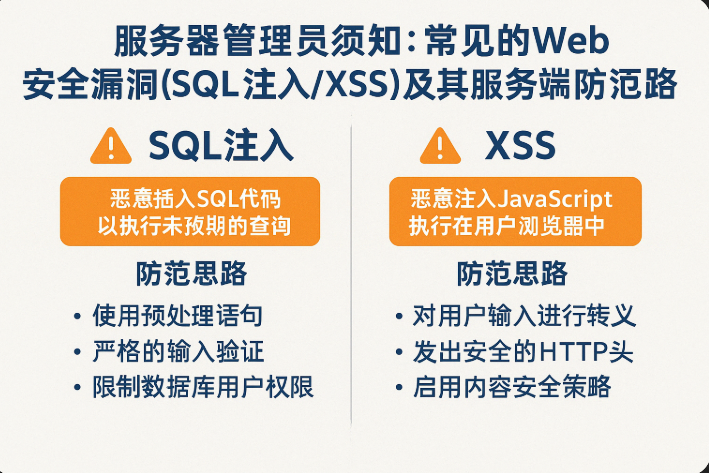

一、SQL注入(SQL Injection)

✅ 攻击原理

SQL注入攻击本质上是将SQL语法嵌入用户输入中,使服务器在未经处理的情况下将恶意输入拼接进原始查询中。攻击者可实现:

- 绕过登录认证(永真语句)

- 暴力枚举数据表/字段

- 执行DDL操作(如DROP TABLE)

- 联合注入 (

UNION SELECT) 窃取数据 - 利用延时函数(如SLEEP)进行盲注

示例攻击:

用户名输入:admin' OR '1'='1

密码随便填如果后端SQL如下:

SELECT * FROM users WHERE username='$user' AND password='$pass';那么实际执行:

SELECT * FROM users WHERE username='admin' OR '1'='1' AND password='xxx';返回整张表,绕过验证。

✅ 深层次服务器端防护措施

- 使用参数化语句(prepared statement):不再拼接SQL,而是将SQL与参数分离。示例(PHP+PDO):

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ? AND password = ?"); $stmt->execute([$user, $pass]); - 使用最小权限数据库账号:禁止Web连接用户使用

DROP,GRANT,FILE权限。 - 限制返回记录数:添加

LIMIT 1规避盲注读取整表风险。 - 禁用信息函数/关键词:如

information_schema、BENCHMARK()、SLEEP()可通过MySQL安全策略禁用。 - 配置错误输出策略:关闭错误栈回显,防止暴露数据结构。PHP中应:

display_errors = Off log_errors = On - 实时日志扫描 + IP封禁:结合fail2ban等自动化工具识别SQL注入特征(如

union select、1=1),自动封禁。

二、跨站脚本攻击(XSS)

✅ 攻击原理

攻击者通过注入恶意 JavaScript 脚本,使其在其他用户的浏览器中执行。主要目的包括:

- 窃取 Cookie 或 localStorage 中的身份凭证

- 模拟用户行为进行钓鱼(CSRF嵌套)

- 劫持页面 DOM 实现重定向、加载恶意组件

✅ XSS类型

- 存储型 XSS:脚本存储在数据库中,其他用户访问页面时自动执行

- 反射型 XSS:脚本通过URL参数传入,立即在响应页面中执行

- DOM型 XSS:前端 JS 在未校验的情况下将用户输入写入

innerHTML、document.write()等位置

✅ 服务端防护深度策略

- 统一使用输出编码(escaping)函数:如:

- PHP:

htmlspecialchars() - Python/Django:

escape() - Java: JSTL中的

<c:out>或 OWASP ESAPI

- PHP:

- 部署 CSP(Content Security Policy)防御机制:

Content-Security-Policy: default-src 'self'; script-src 'self' https://trusted.cdn.com有效阻止内联脚本与非白名单源加载脚本执行。 - 禁用反射型XSS触发点:URL参数渲染到页面中时统一使用模板引擎渲染,不拼接字符串。

- 过滤富文本输入:若确需输入HTML内容,使用 DOMPurify、js-xss 等专用安全过滤库。

- 使用 HttpOnly + Secure 设置 Cookie 属性:避免通过 JS 获取 session。

Set-Cookie: sid=xyz; HttpOnly; Secure; SameSite=Strict

三、Web服务器层综合防御建议(Nginx/Apache)

| 防护项 | 说明与配置建议 |

|---|---|

| 禁用服务版本输出 | server_tokens off;(Nginx)隐藏版本号 |

| 限制方法 | limit_except GET POST { deny all; } 防止HEAD/DELETE等滥用 |

| 防止目录遍历 | 配置 autoindex off; 并检查alias配置安全性 |

| 防止文件上传漏洞 | 限制文件类型/大小,禁用脚本执行目录上传 |

| 配置WAF层策略 | ModSecurity / openresty+lua规则 / 云WAF(如Cloudflare)结合使用 |

| 默认 deny 所有,再 allow 例外 | 使用正向白名单逻辑控制路径访问权限 |

四、日志监控与自动化告警实践

- 配置Nginx访问日志与错误日志到独立文件:

access_log /var/log/nginx/access.log; error_log /var/log/nginx/error.log warn; - 使用GoAccess / ELK / Grafana Loki 实时分析异常访问行为

- 编写fail2ban规则:匹配包含

<script>、select *、../的访问自动封禁 - 定期对Web目录运行

clamscan或rkhunter等工具扫描木马脚本

五、推荐工具与安全测试平台

| 工具/平台 | 用途 |

| ModSecurity + OWASP CRS | 免费WAF规则集,适用于各种Web平台 |

| Cloudflare/WAF/CDN | 提供基于规则、UA、路径、IP的访问控制与缓存减负 |

| ZAP / Burp Suite | 动态Web漏洞扫描器,配合浏览器代理检测输入点 |

| Acunetix / Nessus / OpenVAS | 安全审计、漏洞识别与风险分级工具 |

| OWASP Juice Shop | 安全演练平台,涵盖XSS、SQLi、CSRF等典型攻击场景 |