上周,一家金融科技公司的安全负责人给我看了一份令人困惑的报告:他们的云基础设施费用在三个月内暴涨了200%,但业务流量却只增长了30%。经过深入排查,问题源头让所有人震惊——不是业务激增,不是架构问题,而是一个离职6个月的运维人员在个人博客上泄露的Access Key。

“我们设置了复杂的网络防火墙,部署了先进的安全监控,却在一个最基本的身份管理问题上栽了跟头。”他苦笑着说。

这绝非孤例。在云安全的世界里,我们总是把目光投向外部威胁,却忽略了最危险的漏洞往往来自内部——那些被错误配置、过度授权、疏于管理的身份凭证,正在悄无声息地吞噬着企业的预算,甚至威胁着业务的存续。

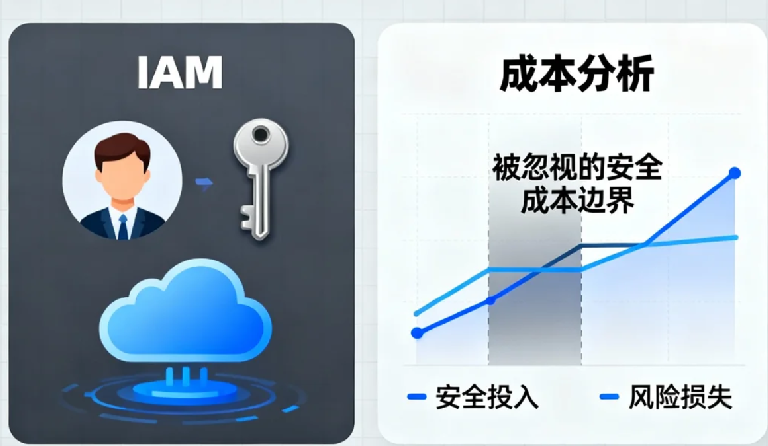

今天,让我们重新审视这个被严重低估的领域。IAM不仅仅是安全团队的技术配置,它更是一个直接影响企业利润的「安全成本」边界。

误区一:将IAM视为纯技术配置,忽视其经济属性

典型症状:企业投入重金购买高级安全产品,却在最基本的权限分配上采取”能用就行”的粗放策略。

反常规真相:在云环境中,权限即金钱。一个过度授权的IAM角色,其潜在破坏力可能超过十个未修复的漏洞。

想象一下:你给一个只需要读取日志的监控账号授予了完整的EC2操作权限。这个账号一旦泄露,攻击者不仅能看到你的系统状态,还能创建数百个高价实例进行加密货币挖矿。这种”权限溢出”造成的损失,往往远超业务正常运行的资源成本。

突发性数据:云安全联盟的报告显示,超过65%的云安全事件源于IAM配置错误,而非外部攻击。这些事件导致的直接经济损失平均每次超过50万美元。

解决方案:

- 实施最小权限原则:不要满足于”这个账号需要什么权限”,而要持续追问”这个账号绝对不能有什么权限”。定期使用IAM访问分析器识别并削减过度授权。

- 建立权限成本评估机制:在审批IAM策略时,不仅要评估安全风险,还要估算其可能造成的最大经济损失。将权限管理与成本控制直接挂钩。

误区二:关注用户身份,忽视工作负载身份

核心概念:「工作负载身份」——在云环境中,不仅是人在使用权限,应用程序、微服务、自动化脚本也在通过角色和服务账号进行交互。

典型场景:开发团队为新的微服务创建了一个服务账号,为了方便调试,授予了过高的数据库权限。这个服务账号的凭证在代码中明文存储,随后被上传到公开的代码仓库。

新颖洞察:在云原生架构中,工作负载身份的数量和活跃度往往远超人类用户,却享受着”二等公民”的安全待遇。 我们为员工设置了多重认证和权限审批流程,却允许自动化脚本携带高权限凭证四处游走。

解决方案:

- 推广临时凭证的使用:用AWS STS、Azure Managed Identities等服务替代长期的Access Key。让工作负载通过动态获取的临时令牌来访问资源。

- 实施工作负载身份治理:建立服务账号的完整生命周期管理,包括创建审批、定期轮换和及时销毁。像管理员工账号一样严格管理工作负载身份。

误区三:静态权限观,忽视生命周期的动态风险

反直觉现实:权限管理最大的风险不在授予时,而在整个生命周期中。一个三年前合理的权限配置,在今天可能已经成为巨大的安全漏洞。

典型陷阱:

- 离职员工”僵尸账号”:员工离职后未及时删除的权限,可能通过残留的Access Key继续访问系统。

- 项目结束后的”孤儿权限”:为特定项目创建的IAM角色,在项目结束后仍保持活跃状态。

- 权限的”熵增”现象:随着组织架构调整和业务变更,权限配置会自然趋向混乱,就像房间不收拾就会变乱一样。

真实案例:某电商企业在年度审计中发现,一个已解散2年的项目组仍拥有修改生产数据库的权限,而这些权限在这期间从未被使用过——也没有被监控。

解决方案:

- 建立权限生命周期管理:将IAM策略与HR系统和项目管理系统打通,实现权限的自动申请、审批和回收。

- 实施权限使用情况审计:定期分析各IAM实体的实际API调用记录,对长期未使用的权限进行自动回收或降级。

误区四:将IAM成本狭义理解为直接费用

常见心态:IAM本身是免费服务,不需要考虑成本问题。

冷静思考:IAM的直接费用确实近乎为零,但其配置质量直接影响着其他所有云服务的成本。

突发性视角:一份Gartner研究报告指出,企业在云上每花费1美元,因错误配置导致的潜在损失就达到0.2-0.3美元。而这些错误配置中,IAM相关的问题占比最高。

解决方案:

- 量化IAM风险成本:建立风险评估模型,将IAM配置错误可能造成的最大损失进行量化,纳入云成本管理的整体框架。

- 实施权限影响度分析:对不同等级的权限设置不同的审批层级。涉及财务、数据删除等高危操作的权限,需要更高级别的审批和更频繁的审计。

结语:从成本中心到价值创造

现在,请打开你的云控制台,进入IAM服务的管理页面。你看到的将不再是一个个枯燥的策略文档,而是一条条连接着企业核心资产和财务底线的”权限管道”。

那位金融科技的安全负责人在重建IAM体系后告诉我:”我们现在将每个权限都视为一个潜在的财务漏洞。IAM不再只是安全团队的checklist,而是每个技术决策者必须考虑的成本因素。这种转变让我们在过去的季度里成功预防了三次可能造成重大损失的安全事件。”

管理IAM成本,本质上是一场关于安全经济学的实践。它要求我们不仅要考虑”是否安全”,更要考虑”安全的代价是什么”,以及”不安全的风险值多少”。

从今天起,请将IAM从单纯的技术配置提升为企业的战略资产。当你开始用”成本-收益”的视角来审视每一个权限决策时,你就已经将安全从被动防御变成了主动的价值创造。

在云上,权限不只是访问的钥匙,更是财务风险的开关。 明智地管理它,就是守护企业的未来。