凌晨三点,安全扫描报告准时生成,新增的47个漏洞预警在屏幕上闪着红光。开发负责人小李只瞥了一眼,就烦躁地关掉了页面——不是不想修,而是昨天紧急修复的30个“高危”漏洞,一半被证实是运行在无关紧要的内部测试环境里。

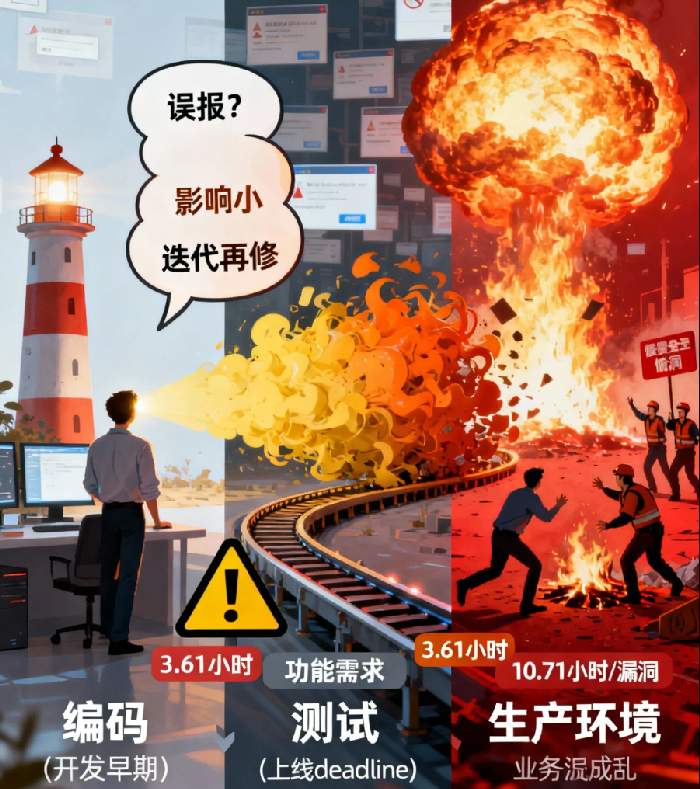

一个刺耳的悖论正在侵蚀无数组织的DevSecOps实践:那些在开发早期就被精心“左移”发现的安全漏洞,往往并没有获得预期的修复优先级,反而更容易被团队忽视、推迟,最终淹没在漏洞积压的汪洋中。

这感觉就像你慷慨地为朋友安装了一套顶级烟雾报警器,结果却因为他觉得“每次做饭都响太烦人”,干脆把电池给拆了。

当我们疯狂地将安全测试向左、更左地推移,用SAST、DAST、容器扫描武装到牙齿时,我们是否曾停下思考:团队修复漏洞的意愿,是不是也跟着“左移”了?或者,它其实正在向反方向逃逸?

01 左移的幻觉:当“早发现”撞上“低感知”

我们被一个看似无懈可击的逻辑说服:问题发现得越早,修复成本越低,修复意愿就应该越高。这源于一个经典的数据:在生产环境修复一个漏洞的成本,是在设计阶段发现的 10到100倍。

安全左移方法重新确定了安全实践的优先级,并将它们放在DevOps流水线的更早位置。

但现实是,修复成本 ≠ 修复动力。驱动人类(包括工程师)行动的,并非抽象的“总拥有成本”,而是当下的、具体的、可感知的价值与代价。

在开发早期,一个刚刚诞生的功能模块,其业务价值是模糊且未被验证的。这时,安全工具抛出的一个“理论上”的中危漏洞,在开发者心智中的权重,远不敌一个来自产品经理的、具体而紧迫的功能需求变更。漏洞的“潜在风险”是一种遥远的、概率性的威胁,而“功能交付”是一种近在咫尺、关乎绩效与成就感的压力。

这种感知的错位,催生了安全左移中最隐蔽的陷阱:漏洞发现得越早,其威胁的“真实感”反而越弱,修复它的“紧迫性”也越低。就像一个在起跑线就被告知可能会在终点摔倒的运动员,他会选择立即停下处理,还是先跑起来再说?

02 修复疲劳:被数字淹没的善意

当左移策略成功地将漏洞发现时间提前,随之而来的是海量的预警信息。调查显示,企业系统积压的漏洞中,约85%无法实际利用,但平均仍有高达1.5万个漏洞需要修复。每个漏洞的处理都耗时费力,仅处理可被利用的漏洞,就可能需要430天每天12小时的人工。

自动化安全工具激增,团队却要应对冗长的安全警报列表。这是典型的技术解决主义悖论:我们用自动化解决了“发现”问题,却制造了更棘手的“决策”和“行动”问题。

对于开发者而言,修复一个漏洞不仅涉及理解上下文、编写补丁,更意味着可能的回归测试、部署中断和协作沟通。研究指出,修复一个在开发中发现的漏洞,平均需要开发人员投入3.61小时。

当每日站会上,待修复漏洞清单越来越长,而新漏洞还在源源不断涌来时,团队极易陷入一种“修复疲劳”状态。他们会发展出一套消极应对的“生存策略”:只修复那些被安全团队反复强调、或扫描工具标记为“严重”的漏洞,其他的一律标记为“稍后处理”。早期发现,反而成了系统性忽视的起点。

03 优先级战争:混乱战场上的无谓损耗

即使团队有意愿修复,另一个难题立即浮现:先修哪个? 41%的安全专业人士认为,漏洞优先级排序是他们面临的最大挑战。

安全和开发团队常常遵循各自独立的指南,58%的受访者表示,他们只在“有些时候”能在哪些漏洞需要修复上达成一致。缺乏一致的过程会导致协商与争论,成为团队间产生摩擦的主要原因。

这种优先级混乱,根植于两种截然不同的思维模式:

- 安全团队的视角:基于通用威胁严重性。他们关注CVE评分、CVSS向量、攻击的普遍性。一个在NVD上被评为9.8分的远程代码执行漏洞,无论出现在哪个服务里,都应该是最高优先级。

- 开发/业务团队的视角:基于具体业务上下文和影响。他们问的是:这个有漏洞的功能上线了吗?有用户在用吗?被攻击的路径是否暴露在公网?漏洞所在的代码是不是下周就要重写了?

一个在老旧管理后台、需要复杂认证才能触发的“高危”漏洞,在开发者眼里,其优先级可能远低于一个在新版用户支付页面上的“中危”问题。当安全团队拿着通用评分卡来驱动开发路线图时,价值错配的冲突就爆发了。

缺乏一致的过程,排序就会变得相当耗时、昂贵,且有风险。在各团队花费宝贵的时间试图找出哪些漏洞可能严重影响自身系统的同时,修复被拖延了。

04 文化与价值错位:当KPI与风险管控不同步

更深层的原因,是组织文化与激励机制的先天性错位。在许多公司,开发和运维团队的绩效指标,依然围绕着功能交付速度、系统稳定性和资源利用率。

安全漏洞的修复,被视为一种计划外工作、一种对“正事”的干扰。修复漏洞的工作往往不被纳入研发的工作成果,也缺乏即时的正向反馈。一位头部大厂的安全负责人曾坦言,业务研发常吐槽安全团队是“一群给业务找麻烦的人”。

更糟糕的是,如果研发同学抵触修复,得到的可能只是抄送上级、公开晾晒的压力,而非理解与支持。

这就陷入了一个死循环:安全左移是为了让安全成为每个人的责任,但当开发者承担这份责任时,却发现它非但不能为自己的核心KPI加分,反而可能拖累进度、引来责难。此时,“安全左移”在开发者心中,就从一种先进的协作理念,异化成了一种单方面的责任转嫁和负担附加。

05 破局:从“制造漏洞单”到“管理风险流”

要让安全左移真正产生价值,而不只是制造更多的摩擦和废单,我们必须进行一次根本性的范式转变:从“漏洞中心”转向“风险与价值中心”。

1. 重构优先级:引入业务风险上下文

停止仅仅依赖CVSS评分。优先级系统必须整合业务关键数据:该服务是否为面向客户的核心业务?是否存在活跃用户数据?漏洞触发是否需要前置认证?通过自动化工具,将漏洞数据与CMDB、服务目录、流量图谱关联,自动计算业务影响评分。让修复决策基于“这对我们的业务究竟有多大风险”,而非“这在理论上有多危险”。

2. 产品化修复体验:降低开发者认知与行动成本

把安全工具和流程当作给内部开发者使用的“产品”来设计。这意味着:

- 精准解释:警报应附带清晰、易懂的解释,说明漏洞原理、在本代码中的具体触发路径,最好有代码片段示例。

- 一键修复:尽可能提供自动修复建议、补丁代码,甚至安全的依赖升级命令。将修复动作从一项“研究任务”简化为一个“执行动作”。

- 即时反馈:修复提交后,应有自动化验证和闭环反馈,让开发者立刻获得“已完成”的成就感。

3. 将安全价值嵌入研发价值流

让安全贡献可见、可衡量、可奖励。例如:

- 在部署流水线中,将安全门禁设置为质量门禁的一部分,而非额外的“安全关卡”。

- 将“漏洞密度下降率”、“平均修复时间”等指标,作为团队或个人的正向技术贡献指标,纳入绩效评估参考。

- 设立“安全倡导者”或“安全冠军”角色,由他们从开发团队内部推动安全实践,弥合认知差距。

4. 拥抱“不可利用”的真相,聚焦真正威胁

接受一个现实:不是所有漏洞都需要立刻修复。应利用运行时智能等更先进的手段,主动验证漏洞在特定环境中是否真正可被利用。这可以将需要关注的漏洞数量锐减,从而让团队能集中火力应对真实、迫切的威胁。

安全左移的初衷无比正确:将安全从一场昂贵、被动的亡羊补牢,转变为一场经济、主动的未雨绸缪。

但我们常常忘了,任何一场成功的范式转移,都不仅仅是工具的平移和流程的重塑,它本质上是一次深刻的价值认知与组织行为的校准。

当我们把扫描工具不断向左推时,如果团队对漏洞风险的“价值感知”、修复工作获得的“价值认可”没有同步左移,甚至反而向右倒退,那么左移得越努力,带来的摩擦与疲倦就可能越深。

真正的安全左移,不是把漏洞报告单甩给开发者的时间点提前了,而是让对安全风险的共同认知、对防护责任的共同担当,融入每一次代码提交、每一次架构讨论和每一次上线决策的血脉之中。