深夜,你团队开发的应用突然出现异常行为,而问题的根源,是数周前一位开发者不小心引入的一个伪装成合法组件的开源依赖包。这不是假设,而是每天在数字世界真实上演的剧本。

想象一下这个场景:你的应用使用了一个来自知名开源项目的库,但黑客早已通过入侵维护者的账号,或模仿发布一个名字近似的恶意包(比如tensorfllow而不是tensorflow),将后门悄悄植入。

就在上个月,攻击者就通过控制@solana/web3.js这个热门npm包的发布权限,在短短5小时内造成了近20万美元的损失。这种攻击,就像是在你采购的建筑材料里混入了定时炸弹。

更令人不安的数据是,过去一年,上传至开源仓库的恶意包数量激增了156%。与此同时,企业平均需要276天才能发现一次入侵。这意味着攻击者有大把时间在你的系统里为所欲为。

面对这场静默的战争,我们防御的重点必须从“事后灭火”彻底转向“源头免疫”,而主战场,就在你每天运行的CI/CD流水线里。

01 漏洞迷思:当传统扫描遇见AI化攻击

我们大多数团队对依赖安全的认知,还停留在“扫描已知漏洞(CVE)”的层面。传统的软件成分分析工具,的确能扫描开源组件中的已知漏洞与许可证风险。

它们像一本记录了所有通缉犯照片的册子,能有效识别出已知的“罪犯”。

但现代供应链攻击,特别是AI驱动的攻击,已经进化到让“通缉册”失效的阶段。AI生成的恶意软件具备天然的多态性,每次生成的代码结构都不同,但恶意行为一致;它能进行上下文感知,判断自己是否身处真实的开发环境再决定是否发作;它甚至能进行语义伪装,将自己伪装成正常的日志或遥测模块,附带完整的文档和测试来迷惑审查。

这意味着,一个昨天刚发布的、从未被记录在案的“零日恶意包”,可以轻松绕过所有基于特征库的扫描。更可怕的是,攻击者已经开始利用AI伪造完整的开发者身份,在开源平台贡献数月正常代码以获取信任,然后突然植入后门。

02 防线失效:为什么“左移”了,漏洞还在?

“安全左移”已是共识,即把安全检测尽可能提前到开发阶段。于是,许多团队在CI流水线中集成了依赖扫描任务,每当代码提交或合并请求时自动运行。

但这里存在一个致命盲点:流水线扫描是“时间点”检查,而非“时间线”防护。

一个依赖包在通过CI扫描的当下可能是清白的,但它的维护者账号可能在次日被黑,发布一个带后门的新版本。此时,任何基于该版本的新构建都会中招,而你的CI对已经“认证”过的更新毫无防备。

另一种常见情况是依赖混淆攻击:攻击者在公共仓库发布一个与你们公司内部私有包同名的恶意包,且版本号更高。如果构建系统的配置有瑕疵,就可能错误地拉取公共恶意包,而非内部安全包。

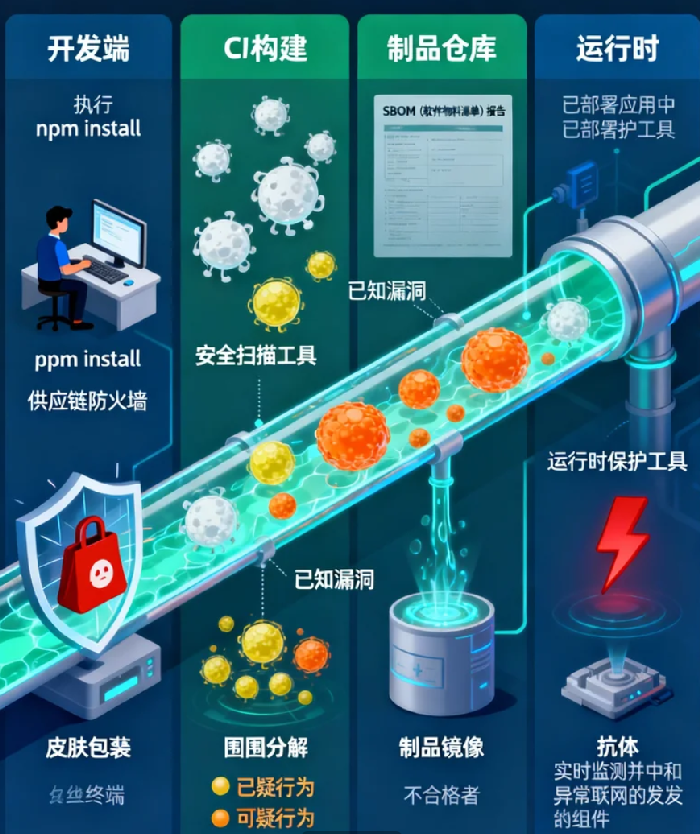

03 构建免疫:四层递进的防线设计

要构建真正的“免疫防线”,必须建立一套纵深、动态、智能的防御体系,而不仅仅是安装一个扫描插件。这需要四层递进的防线设计。

第一层防线:开发终端“防火墙”

在恶意代码试图进入代码仓库之前,就在开发者本地将其拦截。这层防线的核心思想是 “零信任安装” 。

Datadog开源的 Supply-Chain Firewall 工具是这一理念的优秀实践。它像一个轻量级中间件,包裹在pip、npm等包管理器外部。当开发者执行npm install或pip install时,它会实时检查要安装的包:比对已知的恶意包数据库(如Datadog安全研究数据集)和开源漏洞库。

如果判定为恶意包,则直接阻断安装;如果存在已知漏洞,则交互式预警,由开发者决定是否继续。这种设计能以极低的成本填补开发环境的安全空白,且不改变开发者习惯。

第二层防线:CI流水线“多重哨卡”

这是防御的主阵地,但需要从单一扫描升级为组合策略。

- 卡点一:精准SCA扫描。使用如Black Duck SCA这样的专业工具,它不仅解析项目声明的依赖,更能通过代码签名分析和片段匹配技术,识别那些被修改或直接复制粘贴到代码中的开源片段。这能有效发现“隐身”的依赖。同时,它应持续监控漏洞情报,并与流水线联动。

- 卡点二:行为与信誉分析。针对AI生成的恶意包,需要引入新的检测维度。例如,可以集成能识别AI生成代码模式的工具,或分析包维护者的行为信誉——一个新注册账号突然发布热门库的更新,就值得高度警惕。

- 卡点三:软件物料清单(SBOM)生成与比对。每次成功构建都应生成一份当前所有依赖的详细“清单”(SBOM)。下次构建时,不仅扫描新漏洞,还要比对SBOM的变更。任何未预期的依赖新增、版本异常升级(尤其是大版本跳跃),都应触发人工审核。

第三层防线:制品仓库“安全净化”

容器镜像仓库(如Harbor)和依赖包私有仓库(如私有npm、PyPI源)不应只是存储中心,而应成为主动的过滤器和净化器。

所有流向生产环境的镜像,必须在仓库级别进行最终的、统一的漏洞与恶意代码扫描。可以设置策略:标记为“存在高危漏洞”的镜像自动禁止被部署拉取。同时,私有仓库应严格配置,优先从内部源获取包,明确拒绝从公共源拉取与内部包同名的依赖,从根本上杜绝依赖混淆攻击。

第四层防线:运行时“异常监控”

这是最后一道兜底防线,基于“假设已被入侵”的零信任原则。在应用运行时,监控其依赖组件的行为是否异常。

例如,一个日志库突然尝试向外网IP发送大量数据,或一个工具库试图访问/etc/passwd文件。通过运行时应用自我保护技术,可以实时检测并阻断此类偏离正常行为的动作。这能抓住那些躲过所有静态检查的“高级潜伏者”。

04 工程落地:平衡安全与效能的智慧

在数万个仓库的超大规模环境中,强制安全扫描可能引发灾难。LinkedIn的SAST现代化实践提供了绝佳范本。

关键一:优雅的“故障熔断”。如果安全扫描服务本身宕机,是否导致所有开发者的合入请求被阻塞?LinkedIn的方案是:对于系统级故障,自动上传一份空的安全报告让流程通过,同时立即告警工程师修复扫描服务。这确保了安全工具不会成为业务发展的障碍。

关键二:中心化策略管理。与其在每个仓库的CI配置文件里维护扫描规则,不如像LinkedIn那样,采用 “Stub Workflow”策略。将扫描逻辑封装在中心化的“可复用工作流”中,各仓库只需用几行代码调用。一次更新,全局生效,并通过漂移管理系统确保配置不被意外篡改。

关键三:优先级与修复体验。将海量漏洞警报不加区分地扔给开发者,只会导致“警报疲劳”。好的平台应提供智能优先级排序:结合漏洞的CVSS评分、是否被利用、影响范围及修复难度,给出明确的修复建议。最好能一键生成修补版本的拉取请求。

供应链安全是一场没有终点的军备竞赛。攻击者正在利用AI将攻击武器化、规模化、智能化。而我们的防御,必须从在CI流水线里添加一个孤立的扫描任务,转变为构建一个从开发者桌面到生产运行时、环环相扣的免疫系统。

这个系统不一定由最昂贵的商业工具堆砌而成,而是精准的策略设计、恰当的工具组合与务实的工程化落地三者的融合。

它始于一个认知:安全不是流水线上的一个“检查点”,而是包裹整个价值流的一道“防护网”。当你下次执行npm install时,不妨想一想,你引入的不仅仅是一段功能代码,更是一份需要被审慎评估的信任契约。

真正的免疫力,来自对威胁演进的前瞻洞察,以及将安全深度编织进每一个开发习惯和每一行自动化脚本中的不懈坚持。这场前哨战,胜负手不在于你是否拥有扫描工具,而在于你的防御体系是否具备持续进化、主动适应的“免疫”智慧。